未发布 UserLock教程:限制用户仅从特定的机器进行连接 UserLock可以为受保护的帐户(用户,组织或单位)定义机器列表。您可以限制用户仅从特定机器连接以打开工作站或终端会话。

本文将为您分布演示如何为用户帐户定义规则,以便授权他们仅从特定机器打开工作站或终端会话。

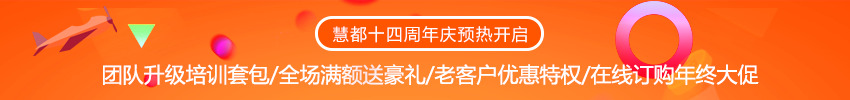

一、点击菜单中的“受保护的帐户”。如果已存在则可以通过双击相应的行来打开所需的用户帐户。否则,您可以为目标组创建受保护的帐户。

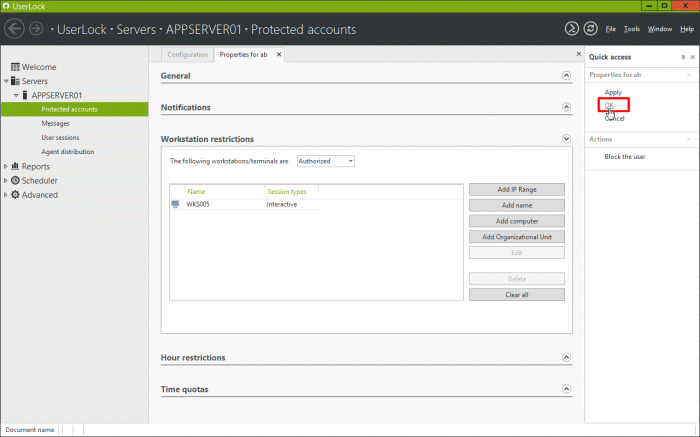

二、显示“工作站限制”选项。要定义该用户可以连接到网络的机器,请将“下列工作站/终端”下拉列表切换到“授权”。

三、您可以以两种不同的方式分配授权机器。

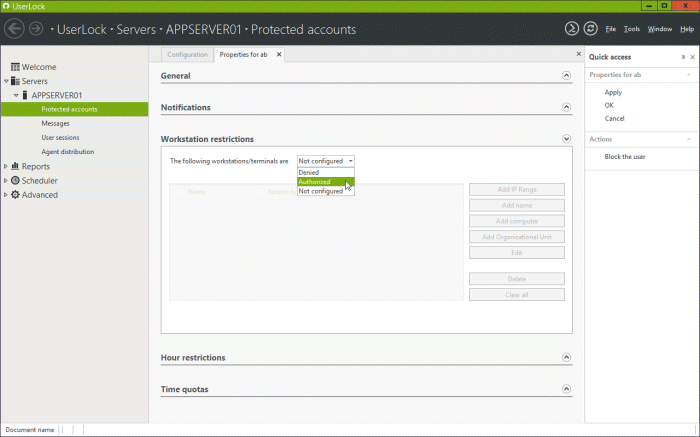

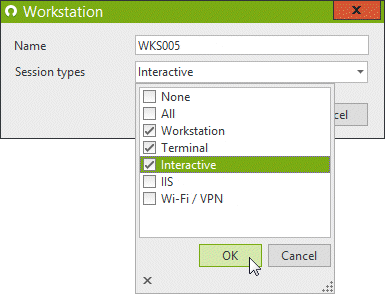

如果您知道机器的确切名称,请单击“添加名称”,然后输入机器名称。选择“交互式”会话类型。点击“确定”。

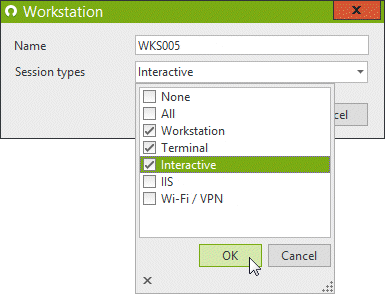

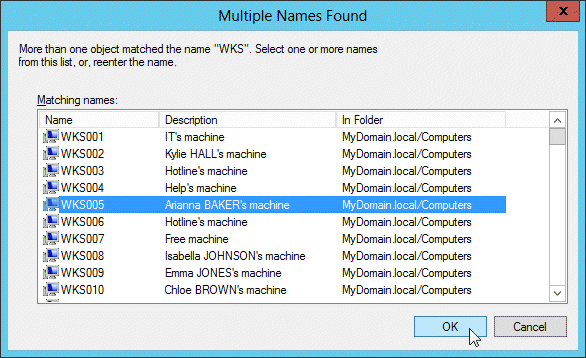

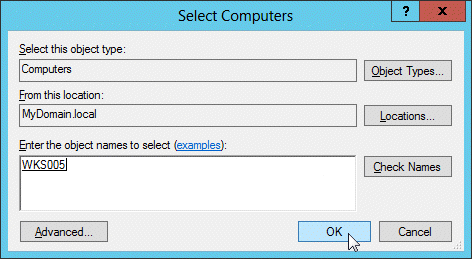

四、或者您可以单击“添加计算机”,其中将显示“Active Directory”对话框以选择目标计算机。键入计算机名称的开头,然后单击“检查名称”,或者如果您愿意,启动“高级”模式。

选择分配给用户的机器,然后单击“确定”。

再次点击“确定”。

五、最后就是受此规则影响的会话类型的选择。检查“交互”会话类型。点击“确定”。

六、通过点击“快速访问”面板中的“确定”来验证工作站限制。

用户“ab”现在仅被授权从计算机“WKS005”打开工作站或终端会话。所有来自其他机器的连接尝试将被UserLock拒绝。

【慧都十四周年庆预热开启!全场满额送七级豪礼,AppleMac笔记本电脑、iwatch、iPad等您来拿!】

活动时间:10月1日-10月31日

未发布 LEADTOOLS HTML5 Medical Viewer(云PACS)本地部署指南 Leadtools 19总套包下载>>>

相关部署文件所在位置:C:\LEADTOOLS 19\Shortcuts\Medical Viewers\.NET Class Libraries\HTML5 Medical Viewer\Medical Web Viewer

部署步骤:

1.数据库以及PACS服务部署。

点击“01 - Run This First To Config 32-bit Demos”图标,进入数据库部署页面

提示保存成功后会进入PACS服务配置页面

配置完成后关闭即可

2.WEB服务相关部署。

2.1点击“02 - Run This Second to Run the Medical Web Viewer 32-bit Demo”,弹出配置窗口后点击“Fix”按钮

2.2点击Next按钮,下个界面继续点击Next

2.3确保在最后一个界面是Success提示,可以点击Test按钮对服务进行测试,确认无误后关闭该窗口,回到上一个窗口

2.4点击“Run Viewer”按钮即可在浏览器进行浏览,用户名和密码即为刚才在数据库设置时填写的字符。

2.5部署完成后可以在系统IIS管理器中看到相关的服务

未发布 超实用CAD控件CAD VCL发布v12,支持Embarcadero®RAD Studio 10.2 Tokyo丨附下载 CAD VCL是一个高品质多功能且含源码的控件,它提供了几个强大的类用于为您的Delphi/C++Builder应用程序创建AutoCAD DXF, CGM, Hewlett-Packard PLT/HPGL, PDF和SVG文件。 CAD VCL 12支持Embarcadero®RAD Studio 10.2 Tokyo,并支持最新的AutoCAD®DWG 2018。

我们发布了CAD VCL 12,它是一个Delphi和C ++ Builder的新版本CAD库。不久前Embarcadero®RAD Studio 10.2 Tokyo发布。我们很高兴地通知你,新版本的CAD VCL 12也与此开发环境兼容。

除了这项更新,CAD VCL还支持最新的DWG版本 - AutoCAD®DWG 2018。因此,使用CAD VCL 12创建的应用程序将能够阅读最新的图纸。

CAD VCL 12中包含的改进内容列表:

未发布 VMProtect用户手册:专用术语 VMProtect是一款虚拟机保护软件,是目前最为流行的保护壳之一。VMProtect将保护后的代码放到虚拟机中运行,这将使分析反编译后的代码和破解变得极为困难。除了代码保护,VMProtect还可以生成和验证序列号,设置过期时间,限制免费更新等等。

如果您不知道相应主题的专用术语,则无法有效使用该工具。本篇教程解释了VMProtect中使用的术语。一些术语可能会提供与传统术语不同的含义。

字节码 - 将实际处理器的命令转码为虚拟机命令后收到的代码。

虚拟化 - 一种将应用程序的部分可执行代码转换为具有命令系统,体系结构和操作逻辑的虚拟机命令的过程,这些命令对潜在的黑客来说是未知的。代码的虚拟化片段由虚拟机的解释器执行,而不将其转换为物理处理器的机器语言代码。通常,虚拟化片段的反向工程归结为建立一个具有与虚拟机模拟的处理器相同架构的反汇编程序,并分析由此产生的反汇编代码。

虚拟机 - 在受保护的应用程序中直接执行字节码的程序代码。

水印 - 每个字节的用户数组都有一个唯一的标识,可以明确标识该程序被黑客复制的合法所有者。

突变 - 用一个模拟或一组命令代替一个原始命令产生相同的结果。

混淆技术 - 一组旨在使程序代码分析复杂化的方法和技术。根据编程语言写入受保护程序,使用不同的混淆类型。写在解释语言(的Perl,PHP等)的应用程序混淆通过修改源代码所做的:评论被删除,变量给出了毫无意义的名称,字符串常量被加密等等。通过转换由虚拟机处理的字节码来执行Java / .NET应用程序的混淆。编译程序的混淆依赖于修改机器语言代码:混淆器添加各种“垃圾”命令,“死代码”,随机跳转。另外,原始命令会发生变化,部分操作会移至堆栈,并进行了一些结构(或不太常数学的)转换。对混淆的代码片段进行反向工程会尝试将片段恢复到其原始状态,只要正确完成混淆处理,这是一项耗时的任务。

保护器 - 旨在保护其他程序免遭黑客攻击的软件。现在的大多数保护器都不会修改应用程序的源代码,而是打包或加密应用程序。主要重点放在保护解包/解密程序或程序上。

入口点 - 加载到内存中的应用程序的初始地址执行从开始。

压缩 - 通过使用非典型算法压缩程序和/或库的可执行文件来保护程序代码的一种方法。受保护的代码片段由封装器压缩,并在应用程序执行时在用户端完全或部分解压缩。

加密 - 通过强大的加密算法来保护应用程序代码的一部分。受加密保护的软件要求最终用户输入激活码,以消除开发者为未注册版本的程序设置的限制。

试用、下载、了解更多产品信息请点击"咨询在线客服"

未发布 MailBee.NET Objects接收电子邮件(POP3)教程二:接收和显示HTML电子邮件 MailBee.NET Objects是一款为创建、发送、接收以及处理电子邮件而设计的健壮、功能丰富的.NET控件。几行代码便可为应用程序添加E-Mail支持,简单高效。具备“必需”以及独特的功能,这些控件帮助开发人员简单快速地将复杂的电子邮件功能添加到他们的应用程序中。

本文主要介绍了接收和显示HTML电子邮件(POP3)的代码示例。目前MailBee.NET Objects在线订购享75折优惠正在进行中,欢迎您下载试用版进行运用!

从POP3服务器下载整个邮件后,如上一个教程所示,开发人员可以管理可用的邮件主体。例如,当邮件没有HTML格式的主体时,开发人员可以配

置邮件解析器以从纯文本正文中创建HTML格式的主体:

C#: msg.Parser.PlainToHtmlMode = PlainToHtmlAutoConvert.IfNoHtml; |

VB.NET:

msg.Parser.PlainToHtmlMode = PlainToHtmlAutoConvert.IfNoHtml |

此外,开发人员可以指定影响邮件解析方式的选项。例如,下面的代码指定了当纯文本正文被自动转换为HTML格式的主体时,包含在邮件纯文本

主体中的所有URI都应该被更改为相应的链接:

C#: msg.Parser.PlainToHtmlOptions = PlainToHtmlConvertOptions.UriToLink; |

VB.NET:

msg.Parser.PlainToHtmlOptions = PlainToHtmlConvertOptions.UriToLink |

由于邮件解析器已配置,开发人员应调用Apply方法应用更改:

VB.NET:

msg.Parser.Apply() |

解析的邮件的HTML主体内容可以使用Web浏览器控件轻松显示,如下所示:

C#: webBrowser1.DocumentText = msg.BodyHtmlText; |

VB.NET:

webBrowser1.DocumentText = msg.BodyHtmlText |

请注意,WebBrowser控件仅在Visual Studio 2005和更高版本中可用。因此,上述代码将不会在早期版本的Visual Studio.NET中运行。

示例代码:

以下示例从指定邮箱中下载最后一条消息,从纯文本正文中生成HTML邮件主体,并显示此消息的HTML主体。

在使用MailBee.NET Objects之前,请确保它已解锁。

请将对MailBee.NET.dll的引用添加到应用程序中,然后在代码顶部添加以下行以允许在应用程序中使用MailBee.NET Objects:

C#: using System;

using MailBee;

using MailBee.Pop3Mail; |

VB.NET:

Imports System

Imports MailBee

Imports MailBee.Pop3Mail |

然后在Visual Studio 2005中创建一个新表单,并将Button和WebBrowser控件放在此表单上。设置以下代码在按钮点击事件上运行:

C#: Pop3 pop = new Pop3();

try

{

pop.Connect("mail.domain.com");

pop.Login("login", "password");

Console.WriteLine("Successfully logged in.");

} catch(MailBeePop3LoginNegativeResponseException e)

{

Console.WriteLine("POP3 server replied with a negative response at login.");

} MailMessage msg = pop.DownloadEntireMessage(pop.InboxMessageCount); msg.Parser.PlainToHtmlMode = PlainToHtmlAutoConvert.IfNoHtml;

msg.Parser.PlainToHtmlOptions = PlainToHtmlConvertOptions.UriToLink; msg.Parser.Apply();

WebBrowser1.Text = msg.BodyHtmlText; try

{

pop.Disconnect();

Console.WriteLine("Disconnected successfully.");

}

catch

{

Console.WriteLine("Disconnection failed.");

} |

VB.NET:

Dim pop As Pop3 = New Pop3()

Try

pop.Connect("mail.domain.com")

pop.Login("login", "password")

Console.WriteLine("Successfully logged in.")

Catch e As MailBeePop3LoginNegativeResponseException

Console.WriteLine("POP3 server replied with a negative response at login.")

End Try

Dim msg As MailMessage = pop.DownloadEntireMessage(pop.InboxMessageCount)

msg.Parser.PlainToHtmlMode = PlainToHtmlAutoConvert.IfNoHtml

msg.Parser.PlainToHtmlOptions = PlainToHtmlConvertOptions.UriToLink

msg.Parser.Apply()

WebBrowser1.Text = msg.BodyHtmlText

Try

pop.Disconnect()

Console.WriteLine("Disconnected successfully.")

Catch

Console.WriteLine("Disconnection failed.")

End Try |

以上就是本次教程的全部内容,接下来会有更多相关教程,敬请关注!您也可以在评论者留下你的经验和建议。

未发布 LEADTOOLS Multimedia SDK更新:改进RTSP和H.265/H.264的硬件加速 LEADTOOLS Multimedia SDK此次更新意在改进实时流协议(RTSP)和H.265和H.264编解码器中的硬件加速。

RTSP

编解码器,多路复用器和解复用器

其他多媒体更新

未发布 TWAIN扫描组件Dynamic .NET TWAIN v7.1发布,将图像保存为多页TIFF Dynamic .NET TWAIN是为桌面应用程序设计的.NET控件,适用于C#和VB.NET。这是一个能让你从任何TWAIN设备中(如scanners, digital cameras,等)获取图像的托管代码SDK。拥有精心设计的用户界面以及内置向导模式,Dynamic .NET TWAIN易于使用,只需要几行代码即可完成TWAIN设备相关工作,并且兼容TWAIN Specification V1.9(比如:三图像传输模式等)。高级采样支持保证了Dynamic .NET TWAIN的易用性,低阶功能则使其在即使最为苛刻的应用程序中也能保持灵活性和可控性。

用于.NET应用程序的简单有效的TWAIN扫描组件——Dynamic .NET TWAIN v7.1版本现已可用。

新版本亮点:

Dynamic .NET TWAIN v7.1更新内容

新增

改进

删除未使用的命名空间和类。

降低Webcam模块中视频流的内存消耗。

改进了演示指南程序和示例的界面。

修复

修复了在Webcam模块中设置“变焦值”引发错误的问题。

修复了PDF库中输出PDF的分辨率固定为72 dpi的问题。

修复了在Viewer模块中选择区域时鼠标闪烁的问题。

其他小的修改和调整。

我们很高兴地宣布Dynamic Web TWAIN(DWT)新版本v13.0已经发布,即跨浏览器、跨平台的Web扫描SDK。这个升级主要实现了一个新的设计 - 新的Dynamsoft服务加上不同的成像模块(扫描、摄像头捕获、PDF、条形码阅读器和OCR)。

我们很高兴地宣布Dynamic Web TWAIN(DWT)新版本v13.0已经发布,即跨浏览器、跨平台的Web扫描SDK。这个升级主要实现了一个新的设计 - 新的Dynamsoft服务加上不同的成像模块(扫描、摄像头捕获、PDF、条形码阅读器和OCR)。