未发布 .Net文档图像处理工具包GdPicture.NET发布v14.0.27,提升GdViewer控件的速度 GdPicture.NET是一款功能全面且可无限分发的文档图像处理工具包,开发者可将其作为.NET组件运用在他们的C#, VB.NET和CodeGear应用程序中,从而实现文档生成,显示,获取,编辑和打印等功能。

在您的程序中使用GdPicture.NET,可实现文档显示,获取TWAIN扫描图像,进行图像处理,执行光学字符识别操作,其涵盖了所有主流领域的其他文件成像技术。

GdPicture.NETv14.0.27更新内容:

- 修复了OCR无法识别大图像文件的问题。

- 提升了GdViewer控件(WPF版本)注释绘图和渲染的速度。

- 1D条码引擎:提高准确性。

- 1D条码引擎:提高速度。

- 1D条码编写:修复了一些字符不能正确编码的问题。

- PDF417条码编写:修复崩溃的问题。

- DocuVieware:新的JavaScript函数GetCurrentSearchOccurrenceIdx()。

- 其他小的修复。

未发布 快速制作演示动画的工具TurboDemo常见问题合集(一) 1、我的序列号和注册信息都无法使用?

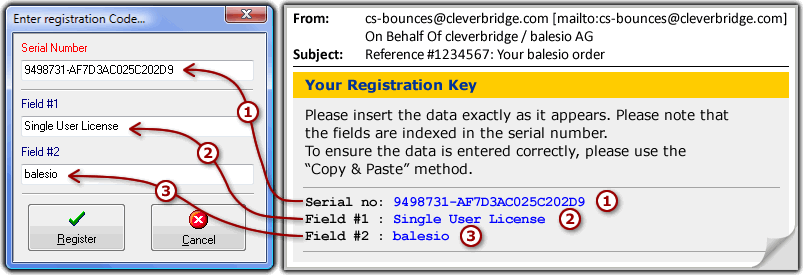

注册信息包括三部分:“序列号”,“字段 #1”以及“字段 #2”-要成功注册你的软件这些信息都是必须。

为了确保你的注册没有任何问题,请从发送给你的邮件中复制注册信息,然后粘贴到相应的注册字段。

请参考以下截图。

2、运行TurboDemo的最低系统需求?

| 功能 | 要求 |

| 主要功能 | Microsoft Windows 95或更新版本

至少50 MB可用磁盘空间

128 MB内存或更多(更大的内存能提高性能)

SVGA显卡或更好 |

3、怎样开始抓取我的屏幕截图?

可简单直接地生成一个演示示例或使用说明。以下例子的步骤教您如何制作演示示例或使用说明(我们将以450x500像素的截图大小来举例):

- 开始运行TurboDemo然后点击工具条里的“文件|新工程”

- 指定屏显大小为450(宽)x500(高)像素。TurboDemo将在您的屏幕上画一个450x500像素的红色矩形框

- 打开红框中的应用程序。使用热键CTRL+SHIFT+P或CTRL+SHIFT+R将您的应用程序放入红色矩形框中

- 您每次用鼠标点击红色的矩形区域,TurboDemo就会完成该过程的截图。也可通过按键盘上的“暂停”键完成截图

- 在重复第四步后,您可以通过点击系统托盘上的TurboDemo图标结束截图。当该图标被隐藏后,按下键盘上的“打印”键

- 编辑您的工程,您可以添加提示气球、动态对象等

- 点击工具条中的“文件|生成演示/发布演示”,然后选择演示与使用说明的格式:Flash、Java/HTML、EXE或未压缩的AVI

4、怎样将演示示例发布到网站上?

如果您想将您的演示示例放到您的主页上或另一个网站上,那么您必须将演示文件上传到网站服务器上。

5、怎样更改幻灯或整个演示示例的时间?

使用“工程|选项”菜单中的参数统计幻灯显示时间。通过调整“最小读取时间”、“鼠标指针速度”等,您能改变幻灯与 演示示例的显示时间。

6、怎样生成与发布演示示例?

请按照以下步骤生成或发布您的演示示例或使用说明:

- 开始运行TurboDemo,然后从工具条里点击“文件|打开工程”

- 从工具条中选择“文件|生成演示/发布演示”,然后选择您想生成的演示和使用说明文件格式:Flash、Java/HTML、EXE、ASF等

7、怎样创建多个交互式区域或对象?

您可通过使用TurboDemo的绘制对象功能以创建多个交互式区域或对象。您可以轻易地为绘制的对象指定一个动作(如,跳转、打开url等)。

未发布 CAD DLL发布v12新版本,支持最新版本的DWG - AutoCAD®DWG 2018 CAD DLL是一个为开发者打造的新版本CAD库,可在支持动态链接库技术的语言中添加CAD功能到应用程序中。

最新的CAD DLL 12是一个用于在VC ++、VB和Delphi / C ++ Builder中查看和转换DWG、DXF、HPGL、SVG和其他CAD文件的库。

现在,CAD DLL支持最新版本的DWG - AutoCAD®DWG 2018。在此dll的帮助下创建的应用程序可以轻松导入最新的图纸。

此外,改进了CAD DLL的导出功能。现在,你可以通过Windows图元文件技术更快地导出文件到DWG和DXF。输出文件的导出速度和质量得到了很大的提高。

此外,对于为CNC机床创建应用程序并需要从CAD文件生成G-code的用户来说,现在使用CAD DLL,可以将DWG / DXF到G-code转换功能添加到你的应用程序中。

CAD DLL 12中包含的改进内容列表:

未发布 【示例教程】LEADTOOLS中如何用H.264压缩视频创建DICOM文件 本篇文章教你如何配置LEADTOOLS DICOM Writer filter,创建一个以使用H.264传输MPEG-2的数据集。

这是一个用LEADTOOLS 19在Visual Studio 2017中构建的C #控制台应用程序,说明了如何配置LEADTOOLS DICOM Writer filter创建一个以H.264传输MPEG-2的数据集。这个例子编码高清视频(通过调整一个示例LEADTOOLS的媒体文件)创建一个MPEG-4 AVC/H.264 BD兼容DICOM文件。帧速率也用编码器设置为29.970 fps。

该项目使用一个模板视频DICOM文件作为它的起点。其他模板可以使用,如内镜,但它可能需要在DICOM数据集的其他标签。

在生成视频后,使用扩展方法更新DICOM文件以设置患者信息。有关所使用的扩展方法的详细信息,请参阅简单的DICOM扩展来读取或写入数据集标记。

代码也更新了SOP instance, series instance and study instance UIDs等文件,所以每次生成的文件都是唯一的。

注意:该代码设计为从下面的目录中提取并运行:

C:\LEADTOOLS 19\Examples\posts\t12193

它可以从其他位置运行,但有些代码可能需要更改。具体来说,您将需要更新DICOM模板文件路径。

另外,如果你的LEADTOOLS Medical Imaging SDK 和LEADTOOLS Multimedia SDK 是单独安装的,那么可能也需要更新相应的地址。

点击下面链接下载dmeo

2017慧都十四周年狂欢搞事情!砸金蛋100%抽现金红包、满额豪送iPhone X、iPhone 8、DevExpress汉化免费送、团队升级培训套包劲省10万元......更多惊喜等您来探索!

未发布 MailBee.NET Objects撰写邮件教程(二):发送一个网页 MailBee.NET Objects是一款为创建、发送、接收以及处理电子邮件而设计的健壮、功能丰富的.NET控件。几行代码便可为应用程序添加E-Mail支持,简单高效。具备“必需”以及独特的功能,这些控件帮助开发人员简单快速地将复杂的电子邮件功能添加到他们的应用程序中。

本文主要介绍了电子邮件如何发送网页的代码示例。目前MailBee.NET Objects在线订购享75折优惠正在进行中,欢迎您下载试用版进行运用!

使用MailBee,你可以通过电子邮件发送网页:

C#

msg.LoadBodyText("http://www.google.com", MessageBodyType.Html, Encoding.Default, ImportBodyOptions.ImportRelatedFiles |ImportBodyOptions.ImportRelatedFilesFromUris | ImportBodyOptions.PathIsUri);

VB.NET

msg.LoadBodyText("http://www.google.com", MessageBodyType.Html, Encoding.Default, ImportBodyOptions.ImportRelatedFiles |ImportBodyOptions.ImportRelatedFilesFromUris | ImportBodyOptions.PathIsUri)

上面的方法将网页(文本和图形)加载到邮件正文中。你可以在LoadBodyText方法文档中找到更多信息。使用ImportRelatedFilesFromUris标志,邮件正文中通过URL(URI)引用的文件将从其网站下载并附加到该邮件中。使用此标志,还将附加具有本地URI(例如“/files/picture.gif”而不是“”)的文件。如果未设置此标志,则仅导入由本地文件路径表示的文件(例如“C:\ picture.gif”或“files \ picture.gif”),而URL将保留原样。

换句话说,ImportRelatedFilesFromUris标志允许任何计算机上的电子邮件可见,无论是否连网,因为所有必需的文件都已经附加到电子邮件中了。但是,如果邮件的某些内容必须始终从Web服务器获取(例如,邮件包含当前天气预报动态生成的消息),则不应使用此方法。将静态图像附加到邮件中会使预报变得过时。

未发布 微软C# 8.0中的四个特性 可空的引用类型(Nullable Reference Types)

可空的引用类型可概括地表述为,引用类型将不再默认可空。因此,开发人员必须使用定义可空值类型的同样语法“Type?”,显式地标记一个引用类型为可空。

如果将一个空值赋值给一个非可空的引用类型,那么将会给出一个编译器警告。与之相类似,从可空类型中读取也会给出编译器警告,除非显式地提前检查了被质疑的变量是否为空值。因此从理论上讲,开发人员需要做的唯一更改就是在代码的适当位置标上问号。

该特性新加了一个语法。该语法针对开发人员明知一个可空变量x并非实际为空值却无法证明给编译器的情况。在上述情况下,开发人员现在可以定义x!.Method(),消除编译器对于潜在空值引用异常的警告。

异步流(Async Streams),即foreach async

异步流是IEumerable的异步等价类。C#团队自2015以来就一直在努力实现异步流。在经历了很多争议后,其语法被定为: foreach await (string s in asyncStream)

开发人员将使用如下的函数签名定义一个异步迭代器:

async IAsyncEnumerable MethodName()

就像使用一个正常的IEnumerable方法一样,开发人员可以使用“yield return”以懒方式(Lazy)构建对象流。

相比于源自响应式扩展(Reactive Extensions)的IObservable,使用这一方法的优点在于让消费者控制流速,这被称为“Pull模式”。与之相对,IObservable是一种“Push模式”,这意味着生产者可以使用高于消费者所能处理的流速让流涌向消费者。

缺省接口实现(Default Interface Implementations)

缺省接口实现在本质上是一种有限形式的多重继承。它允许抽象接口像抽象类一样,对方法进行完全的定义,只是抽象接口依然不能定义构造函数和字段。

需注意,开发人员可以通过使用ConditionalWeakTable在接口上模拟字段。

默认接口实现的主要好处是,开发人员可以在不破坏向后兼容的条件下,将一个新方法添加到一个已有的接口中。但是这并非是有保证的,因为默认接口只是在可以设计出适合的默认方法时才能工作。

扩展(Extension)

开发人员可以编写扩展方法,但是不能扩展属性,这是长期以来对C#一直存在的一个问题。事实上,如果使用当前的模式,甚至是不能定义一个扩展属性或事件的。此外,在很多开发人员看来,在静态类中放置扩展方法是“很诡异的”。

新的设计中新给出了一种称为“扩展”(Extension)的顶层语言构件。例如,如果开发人员想要为自定义的Customer类创建一个扩展方法和属性,可编写如下代码:

extension CustomerExt extends Customer {

//定义方法和属性的代码。

}就接口而言,是不能在扩展中定义实例字段的,但是可以使用ConditionalWeakTable实现模拟。定义静态字段也是允许的。

除了对属性、事件和操作符重载的扩展,C#团队甚至考虑允许扩展构造函数。扩展构造函数非常适用于工厂模式(Factory)和对象池场景。

扩展接口(Extension Interfaces)C#团队还考虑了扩展接口,即在已有类中添加新接口的能力。但是扩展接口将不会成为C# 8中的特性,因为它需要更改底层的运行时。

未发布 扫描识别工具Dynamic Web TWAIN使用教程:建立一个“Hello World”扫描页面 Dynamic Web TWAIN是一个专为Web应用程序设计的TWAIN扫描识别控件。你只需在TWAIN接口写几行代码,就可以用兼容TWAIN的扫描仪扫描文档或从数码相机/采集卡中获取图像。

本文教你Dynamic Web TWAIN中只需3个步骤在5分钟内创建一个Web扫描应用程序的方法!

步骤一:启动一个Web应用程序

1.1 将Dynamsoft的Resources文件夹复制到您的项目中

Resources文件夹通常在C:\Program Files (x86)\Dynamsoft\Dynamic Web TWAIN SDK {Version Number} {Trial}\

1.2 创建一个空的HTML页面

请将空的html页面与Resources文件夹放在一起,如下所示:

步骤二:将Dynamic Web TWAIN添加到HTML页面

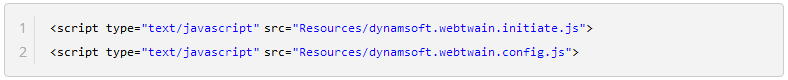

2.1 包含两个Dynamsoft JS文件

2.2 添加一个Dynamic Web TWAIN容器

1 | <div id="dwtcontrolContainer"></div>

|

注意: “dwtcontrolContainer”是div的默认ID。如有必要,您可以在文件dynamsoft.webtwain.config.js中更改它。

步骤三:使用Dynamic Web TWAIN

3.1 添加一个扫描按钮和最小的脚本

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 | <input type="button" value="Scan" onclick="AcquireImage();">

<script type="text/javascript" data-filtered="filtered">

var DWObject;

function Dynamsoft_OnReady(){

DWObject = Dynamsoft.WebTwainEnv.GetWebTwain('dwtcontrolContainer');

}

function AcquireImage(){

if(DWObject) {

DWObject.IfDisableSourceAfterAcquire = true;

DWObject.SelectSource();

DWObject.OpenSource();

DWObject.AcquireImage();

}

}

</script>

|

3.2 查看完成的代码

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 | <title data-filtered="filtered">Hello World</title>

<script type="text/javascript" src="Resources/dynamsoft.webtwain.initiate.js" data-filtered="filtered"> </script>

<script type="text/javascript" src="Resources/dynamsoft.webtwain.config.js" data-filtered="filtered"> </script>

<input type="button" value="Scan" onclick="AcquireImage();">

<div id="dwtcontrolContainer"> </div>

<script type="text/javascript" data-filtered="filtered">

var DWObject;

function Dynamsoft_OnReady(){

DWObject = Dynamsoft.WebTwainEnv.GetWebTwain('dwtcontrolContainer');

}

function AcquireImage(){

if(DWObject) {

DWObject.IfDisableSourceAfterAcquire = true;

DWObject.SelectSource();

DWObject.OpenSource();

DWObject.AcquireImage();

}

}

</script>

|

3.3 查看正在运行的扫描页面

如果你打开项目中的Hello World页面,它应该是这样的:

现在,您可以点击“扫描”按钮选择一个设备,如下所示:

注意:

- 选择来源对话框中只列出了TWAIN兼容设备。如果连接的扫描仪没有显示在列表中,请按照这篇文章排除故障。

- 如果您手边没有扫描仪,则可以安装虚拟扫描仪 - 由TWAIN工作组开发的扫描仪模拟器 - 用于测试目的。

扫描完成后,图像将显示在内置的Dynamic Web TWAIN查看器中:

如果您安装了Dynamic Web TWAIN的30天试用版,您可以在C:\Program Files (x86)\Dynamsoft\Dynamic Web TWAIN SDK {Version Number} {Trial}\Samples\Getting Started\获取完整的Hello World应用程序。

本次教程到此结束,希望能对Dynamic Web TWAIN的用户带来帮助,接下来还会有更多的相关教程,敬请期待!

未发布 【更新】支持多种格式音视频的本地.NET组件Audio Sound Recorder for .NET 更新至v9.0.0.0

Audio Sound Recorder for .NET v9.0.0.0更新内容:

新功能

支持播放声音,同时通过鼠标手动滚动波形滚动条。

支持通过外部编码器FdkAac.exe以AAC+格式记录和导出。

支持播放录制声音。

支持对录制声音进行高速播放,可以将声音保持原始速度。

支持以HLS格式(HTTP Live Streaming)进行流媒体回放。

增加了将Wasapi采集或回送设备的立体声录音会话分为两个单声道输出文件的可能性

增加了切换立体声分离录制会话的单声道输出文件的功能

波形分析仪的新选项

- 波形现在可以基于绝对值显示检测到的峰值

- 更多地控制时间标尺上显示的时间字符串的格式

- 可选的自动垂直缩放功能,用于低音量级别的波形

回放期间显示在波形视觉反馈上的峰值现在通过专用事件报告给容器应用程序。

增加了在录制和回放过程中检索峰值电平和RMS(均方根)电平的支持。

增加了从波形分析仪中检索包含波形峰值的缓冲区的可能性

新属性

新方法

CallbackWaveformValueChangeSet

StartSplitFromWasapiCaptureDevice

StartSplitFromWasapiLoopbackDevice

SwitchOutputFilesOnSplit

StreamPeakLevelsGet

RecordedSound.PlaybackRateGet

RecordedSound.PlaybackRateSet

RecordedSound.PlaybackTempoGet

RecordedSound.PlaybackTempoSet

RecordedSound.PlaybackRateRatioGet

RecordedSound.SoundDirectionEnable

RecordedSound.SoundDirectionGet

RecordedSound.SoundDirectionIsEnabled

RecordedSound.SoundDirectionSet

WASAPI.MixerInputDevicePeakLevelsGet

WaveformAnalyzer.AutoZoomEnable

WaveformAnalyzer.SettingsRulersTimeFormatSet

WaveformAnalyzer.PeaksBufferLengthGet

WaveformAnalyzer.PeaksBufferGet

WaveformScroller.PlaybackOnScrollEnable

WaveformScroller.PlaybackOnScrollInfoGet

新事件

新的回调委托

新的类

试用、下载、了解更多产品信息请点击"咨询在线客服"